Le ciel est en feu et va nous tomber sur la tête

Par Nicolas Sacchetti

Sam Harper est un journaliste d’enquête pour le média numérique indépendant Pivot, et membre de Crypto.Québec. Dans le cadre de la série de webinaires 4POINT0 Mégadonnées et techniques avancées démystifiées, il présentait en décembre dernier un exposé intitulé « Cyber [in]sécurité. » Un compte rendu.

Crypto.Québec est un OBNL dont la mission est « de produire et de soutenir la publication d’information vulgarisée et factuelle sur les enjeux de sécurité informatique, géopolitique, vie privée, technologie de l’information et renseignement. »

Sam Harper confie que sa présentation aurait pu s’appeler « Le ciel est en feu et va nous tomber sur la tête. » En titrant l’article ainsi, je lui offre la chance de mettre de l’avant son titre alternatif.

D’entrée de jeu, il pose la question à savoir que faire alors que des modèles de cybersécurité, comme la défense en profondeur, ne parviennent plus à remplir leur rôle. « Malheureusement [en cybersécurité,] les organisations doivent gagner tous les jours, mais les méchants ont seulement besoin de gagner une fois pour réussir, » explique-t-il.

Les menaces

Les rançongiciels – Ransomware

Selon Sam Harper, les organisations considèrent les rançongiciels comme l’une de leurs principales menaces.

Un rançongiciel est un logiciel malveillant qui crypte les données d’un site internet jusqu’à ce qu’on paie le montant demandé, sous la menace de perdre définitivement les données du site piraté. La plateforme web OpenUM, qui héberge près de 200 sites, dont celui de 4POINT0, en a été victime l’année dernière.

Il explique que ces extorsions d’argent par l’intermédiaire des rançongiciels proviennent souvent de grandes entreprises qui se manifestent en ligne sous la forme de plateformes ransomware as a service (service de rançongiciel). « C’est un peu comme utiliser Google Docs en ligne pour le traitement de texte, » illustre-t-il. Il développe en mentionnant que les pirates informatiques collaborent avec des affiliés. Ces derniers se focalisent sur la recherche de victimes, infiltrent leur système, puis utilisent la plateforme pour déployer le rançongiciel et chiffrer les données. C’est aussi par l’intermédiaire de cette plateforme que la négociation de la rançon s’effectue.

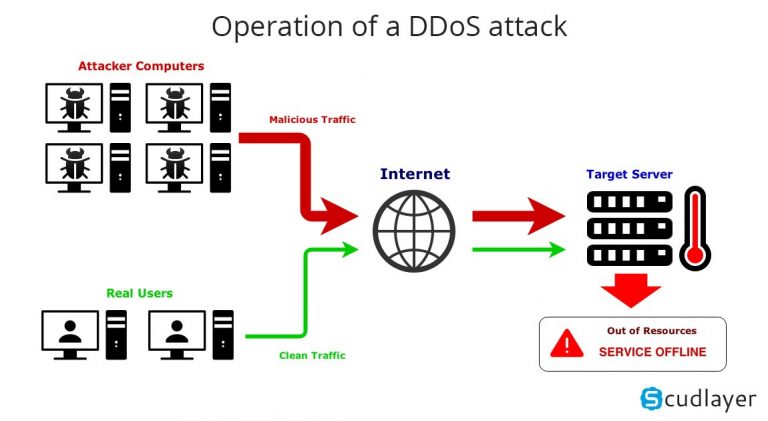

Dans le but d’accroître leurs gains, Sam Harper explique que la tendance actuelle s’oriente vers la double, voire la triple extorsion. Cela signifie qu’en plus de chiffrer les données de la victime, les attaquants menacent de les divulguer et d’initier une attaque de déni de service (Denial of Service – DoS) à l’encontre de la victime. Confronté à un DoS, le système de la victime est perturbé, entraînant des conséquences comme des pertes financières et nuisant à la réputation de l’entité ciblée.

Il existe également une variante de cette attaque, appelée Distributed Denial of Service (DDoS), où l’attaquant utilise de nombreux ordinateurs ou autres dispositifs (souvent formant ce qu’on appelle un botnet) pour lancer une attaque coordonnée contre une cible. Une attaque DDoS est plus difficile à mitiger, car elle provient de multiples sources, rendant la simple identification et blocage des adresses IP sources inefficaces.

Un exemple célèbre d’attaque DDoS, est celui de 2016 contre la compagnie Dyn, qui avait eu comme conséquence de mettre hors ligne des sites populaires comme Twitter, Reddit, Netflix, et Spotify.

Il rapporte les chiffres de Dark-TRACER. Depuis le mois de mai 2019, ces chiffres ont augmenté depuis, le site recensait 6852 victimes de ransomware. « Ce qu’il faut comprendre, c’est que c’est vraiment la pointe de l’iceberg parce que les gens qui se retrouvent sur ces sites-là, sont ceux qui n’ont pas payé immédiatement, » explique t-il.

Le cas du Lincoln College

Sam Harper cite l’exemple du Lincoln College, confronté à une fermeture après une cyberattaque en 2021. L’ensemble des systèmes liés au recrutement, à la fidélisation et à la collecte de fonds était inactif. Bien que les données personnelles n’aient pas été exposées, la restauration en mars 2022 a révélé un net recul des inscriptions, indiquant la nécessité de ressources financières ou de partenariats pour continuer le fonctionnement de l’institution. Cet exemple démontre les défis auxquels font face les institutions académiques vis-à-vis des cybermenaces.

« Lincoln College has survived many difficult and challenging times – the economic crisis of 1887, a major campus fire in 1912, the Spanish flu of 1918, the Great Depression, World War II, the 2008 global financial crisis, and more, but this is different. Lincoln College needs help to survive. »

— Lincoln College, 2022

La fuite de données

Selon Sam Harper, lors d’une fuite de données, la première chose que l’on a en tête est le vol d’identité : « Tout à coup, vous découvrez que vous avez acheté une maison en Saskatchewan, ou que vous avez reçu [de l’aide financière] alors que vous ne saviez pas que vous y aviez postulé. »

Le harponnage (spear phishing) utilise les données disponibles sur le web, comme celles d’un profil de réseau social, pour créer un message personnalisé et convaincant à destination de la cible, plus persuasif qu’un phishing classique. C’est une méthode plus ciblée que l’hameçonnage (phishing) qui consiste à envoyer des courriels semblant provenir d’une source fiable, mais qui sont en réalité des imitations.

Sam Harper souligne un risque courant en matière de cybersécurité : la tendance des utilisateurs à réutiliser leurs mots de passe sur plusieurs services.

Si un mot de passe est exposé lors d’une fuite de données et qu’il apparaît dans un dump sur le web, des cybercriminels peuvent tenter d’utiliser ces informations sur d’autres plateformes. C’est ce qu’on appelle une attaque de remplissage d’identifiants. La probabilité de succès de ces attaques augmente avec la réutilisation des mots de passe. C’est pourquoi il est donc crucial d’avoir un mot de passe unique pour chaque service et de le changer fréquemment.

Force brute

C’est une technique d’attaque tentant toutes les combinaisons possibles pour déchiffrer un mot de passe. Elle est efficace contre des mots de passe courts, mais devient moins praticable avec des mots de passe longs et complexes. Des mesures de défense incluent des mots de passe robustes et des tentatives limitées.

Espionnage, sabotage, hacktivisme

Sam Harper établit une distinction claire entre ces trois notions. L’espionnage est généralement le fait d’acteurs étatiques, c’est-à-dire des gouvernements cherchant à dérober des informations à leurs rivaux sur la scène internationale. Le sabotage vise la destruction. Quant à l’hacktivisme – cybermilitantisme, il est porté par des pirates informatiques agissant en faveur d’une cause politique.

L’ingénierie sociale

« C’est d’utiliser davantage la parole que l’ordinateur pour essayer d’avoir ce que l’on veut, » explique-t-il. C’est dans ce genre de situations qu’un escroc téléphonique tente d’acquérir des informations en se faisant passer pour un représentant d’une entreprise, ou tout autre scénario imaginable.

La phrase de passe

Il conclut sa présentation en insistant sur l’importance de ne pas adopter une attitude fataliste face à ces menaces. Au contraire, chacun peut prendre des mesures pour se protéger.

- Utilisation de la phrase de passe au lieu d’un mot de passe

- Ne pas réutiliser les mots de passe

- Utiliser un gestionnaire de mot de passe

Ce contenu a été mis à jour le 2023-08-14 à 16 h 46 min.