Les principes de Sun Tzu comme modèle de cybersécurité

par Nicolas Sacchetti

Qu’en est-il de la protection des données dans le Mouvement Desjardins ? Face à une menace cybernétique en constante évolution, la réponse ne peut être qu’une stratégie robuste et proactive.

Thierry Marier-Bienvenue, directeur en évolution des initiatives en cybersécurité pour le groupe financier coopératif Desjardins, apporte un éclairage sur le sujet. Dans le cadre de la série de Webinaires 4POINT0 Mégadonnées et techniques avancées démystifiées, il présentait en décembre dernier un exposé intitulé : La protection contre la fuite de données : un aperçu des bonnes pratiques en entreprise. Un compte rendu.

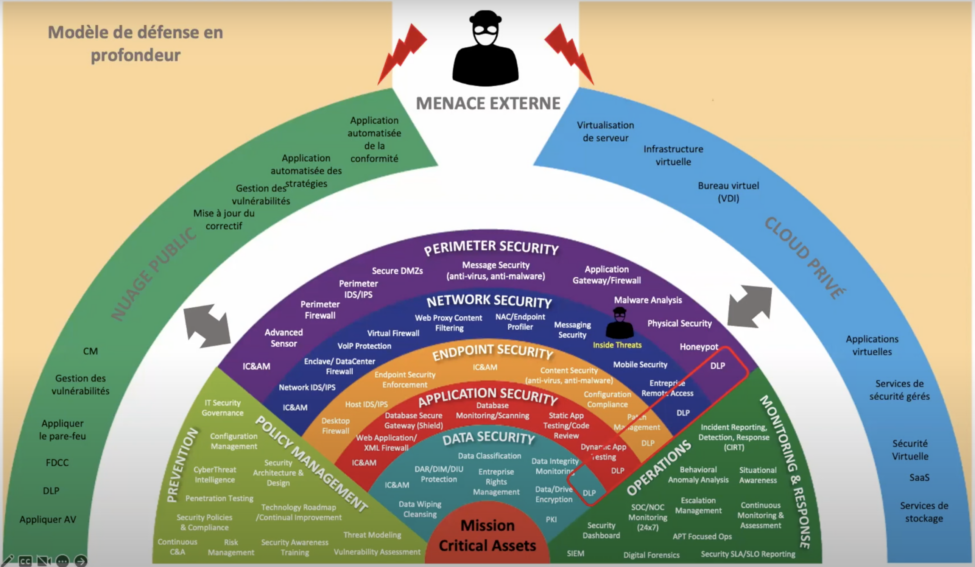

Défense en profondeur : un modèle d’inspiration pour Desjardins

Défense en profondeur, c’est un modèle de l’industrie qui a inspiré Desjardins. Selon Thierry Marier-Bienvenue, ce qui est intéressant de ce modèle sont les multiples couches de sécurité présentes pour protéger les données.

Son but est d’assurer que l’échec d’une barrière sera compensé par le bon fonctionnement des autres. Le modèle a vu le jour dans les années 1970 pour protéger les centrales nucléaires.

Il repose selon une structure militaire, et est en harmonie avec les principes énoncés dans l’Art de la guerre de Sun Tzu.

ISACA Québec (Information Systems Audit and Control Association), dans sa publication « Des concepts de guerre pour nous aider en cybersécurité » (2021), définit la défense en profondeur comme « un terme emprunté au domaine militaire, destinée à retarder les attaques de l’ennemi, et consiste à utiliser plusieurs techniques afin de réduire le risque de défaillance d’une composante d’un système de sécurité. Ce concept s’oppose à la vision d’une sécurisation d’un système uniquement en périphérie ou sur une seule ligne de défense, ou un seul point !! »

Les actifs essentiels à la mission – Mission Critical Assets

« C’est ce qui est requis pour que la business puisse fonctionner, » explique le directeur en évolution des initiatives en cybersécurité chez Desjardins.

La sécurité des données – Data Security

La sécurité physique d’une banque reste la première couche de défense. Pensez-y : dans l’éventualité où quelqu’un peut accéder physiquement à l’infrastructure, les autres couches de sécurité sont potentiellement plus vulnérables.

La couche de sécurité la plus profonde du modèle est la sécurité des données. Entre autres, elle se concentre sur la :

- Cryptographie – Data/Drive Encryption : les données protégées utilisant des codes et des chiffres pour les rendre inintelligibles aux personnes non autorisées, sauf si elles disposent de la clé de déchiffrement appropriée ;

- Gestion des droits d’accès basée sur les rôles* – Data Classification

e.g. RBAC (Role-Based Access Control) : des données sont plus sensibles que d’autres. Dans ce modèle, les droits d’accès sont accordés selon le rôle au sein de l’organisation.

*Le modèle RBAC est le plus susceptible d’être utilisé, mais pas nécessairement le choix de Desjardins. D’autres modèles de gestion d’accès, tels que le DAC – Discretionary Access Control ou le MAC – Mantadory Access Control, existent également.

- Prévention des pertes de données – DLP (Data Loss Prevention): La société de recherche et de conseil en technologie de l’information Gartner définit la fonctionnalité du DLP comme une technologie qui « vise à traiter les menaces liées aux données, y compris les risques de perte de données involontaire ou accidentelle et l’exposition de données sensibles, en utilisant des fonctionnalités de surveillance, d’alerte, d’avertissement, de blocage, de mise en quarantaine et d’autres mesures correctives. »

La sécurité des applications – Application Security

À ce niveau de couche de protection, l’accent est mis sur les logiciels et les applications utilisés·es par l’organisation, ainsi que la formation continue des programmeurs·ses étant donnée la menace en constante évolution sur le web.

Sécurité des terminaux (dispositif d’extrémité) – Endpoint Security

C’est la protection des points d’accès au réseau sur les objets connectés, tels que les cellulaires, ordinateurs, montres, et autres (IoT).

Sécurité du réseau – Network Security

La sécurité de réseau englobe les mesures et technologies déployées pour protéger les infrastructures et les données transitant sur le réseau. Elle inclut la gestion de :

- La gestion de l’identité et de l’accès – IC&AM (Identity and Access Management) ;

- La détection et la prévention des intrusions – IDS/IPS (Intrusion Detection System/Intrusion Prevention System) ;

- La protection des communications VoIP (Voice over Internet Protocol) contre les écoutes illégales, la détérioration de la qualité de service ou les attaques par déni de service ;

- Le contrôle d’accès au réseau NAC (Network Access Control) ;

- La protection des systèmes de messagerie électronique – Messaging Security – contre les logiciels malveillants (malwares), l’hameçonnage, les pourriels, et d’autres formes de courriers électroniques malveillants ;

- Les solutions permettant aux employés et aux partenaires d’accéder à distance aux ressources du réseau de manière sécurisée Enterprise Remote Access, etc.

Sécurité du périmètre – Perimeter Security

Il vise à protéger le réseau contre les menaces extérieures. C’est la frontière qui sépare le réseau interne, de l’internet public. Ces dispositifs peuvent inclure :

- Le pare-feu – Perimeter Firewall : Il filtre le trafic entrant et sortant pour empêcher les activités non autorisées.

- Sécurité pour les courriels et le web – Message Security : Cette mesure scrute le trafic web et les courriels pour détecter et bloquer les contenus malveillants tels que les logiciels malveillants (malware), les pourriels, et les tentatives d’hameçonnage.

- Pot de miel – Honeypot : C’est une ressource informatique délibérément vulnérable mise en place pour attirer et détourner les attaquants, et ainsi les empêcher d’accéder à des ressources réelles. Ce leurre peut servir à détecter, dévier ou étudier les tentatives d’accès non autorisées et les méthodes utilisées par les attaquants.

- Sécurité physique – Physical Security : Cela peut inclure des dispositifs tels que les caméras de surveillance, les systèmes d’alarme, les contrôles d’accès par badge, les verrous, les gardiens de sécurité, etc.

- Zone démilitarisée – Secure DMZs : C’est une zone intermédiaire entre le réseau interne de l’entreprise et le web. Elle est conçue pour offrir un niveau de protection supplémentaire : si un attaquant parvient à compromettre un système situé dans la DMZ, il ne devrait pas avoir un accès direct au réseau interne. Les serveurs placés dans la DMZ sont généralement des serveurs web, des serveurs de messagerie ou des serveurs de protocole de transfert de fichiers.

La protection contre la fuite de données

La protection contre la fuite de données est le champ d’expertise de Thierry Marier-Bienvenue. « Lorsqu’on parle de DLP, on parle d’outils contre la fuite de données, » explique-t-il. Il ajoute que, concrètement, ce dispositif vise à empêcher la sortie non autorisée de données hors du réseau de l’organisation. Toutefois, il est essentiel de comprendre qu’une telle mesure peut impacter les utilisateurs, limitant certaines de leurs actions. Il est donc crucial d’utiliser le DLP avec discernement afin de ne pas entraver la productivité des employés.

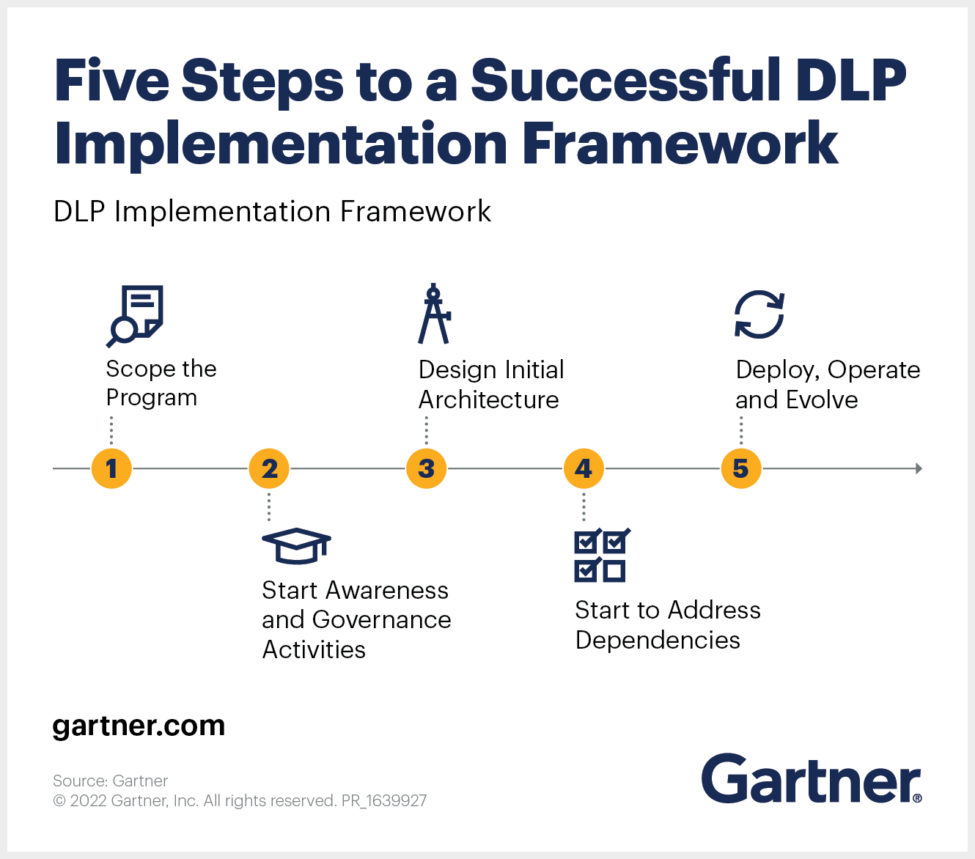

Mise en place d’un programme DLP

Il détaille les cinq étapes proposées par la société Gartner pour déployer un cadre de mise en œuvre DLP au sein de son organisation. « Un engagement fort de l’organisation et une imputabilité (responsabilité) claire sont les principales conditions gagnantes pour un programme DLP réussi, » précise-t-il. Ces étapes ne sont pas ce qui a été implanté chez Desjardins, mais une source d’inspiration vers des visées communes :

1- Définir le périmètre – Scope the Program

Il s’agit d’identifier et de prioriser les données essentielles de l’entreprise, comme la propriété intellectuelle. Comprendre où ces données commencent, où elles sont stockées, et où elles se dirigent. Il faut savoir ce qu’on veut couvrir comme données.

2- Sensibilisation et gouvernance – Start Awareness and Governance Activities

Il est question de construire un plan de communication pour informer tout le monde de la manière dont les données sont gérées, pourquoi, et les avantages qu’ils en retirent.

3- Concevoir l’architecture initiale – Design Initial Architecture

Identifier les outils DLP nécessaires en fonction des scénarios d’utilisation de l’entreprise. Tester chaque solution avant de s’engager.

4- Traiter les dépendances – Start to Address Dependencies

Une gestion efficace des identités est cruciale. Il faut veiller à ce que seules les personnes ayant un besoin professionnel légitime aient accès aux données. Utiliser la classification des données pour éclairer les permissions et localisations.

5- Déployer, opérer et évoluer – Deploy, Operate and Evolve

Introduire le DLP graduellement, en commençant par une phase de surveillance. Il faut adapter et affiner constamment le programme pour répondre aux évolutions des besoins de l’entreprise.

Ce contenu a été mis à jour le 2023-08-16 à 13 h 54 min.